Plus qu'un simple antivirus, Bitdefender est le leader mondial de la cybersécurité.

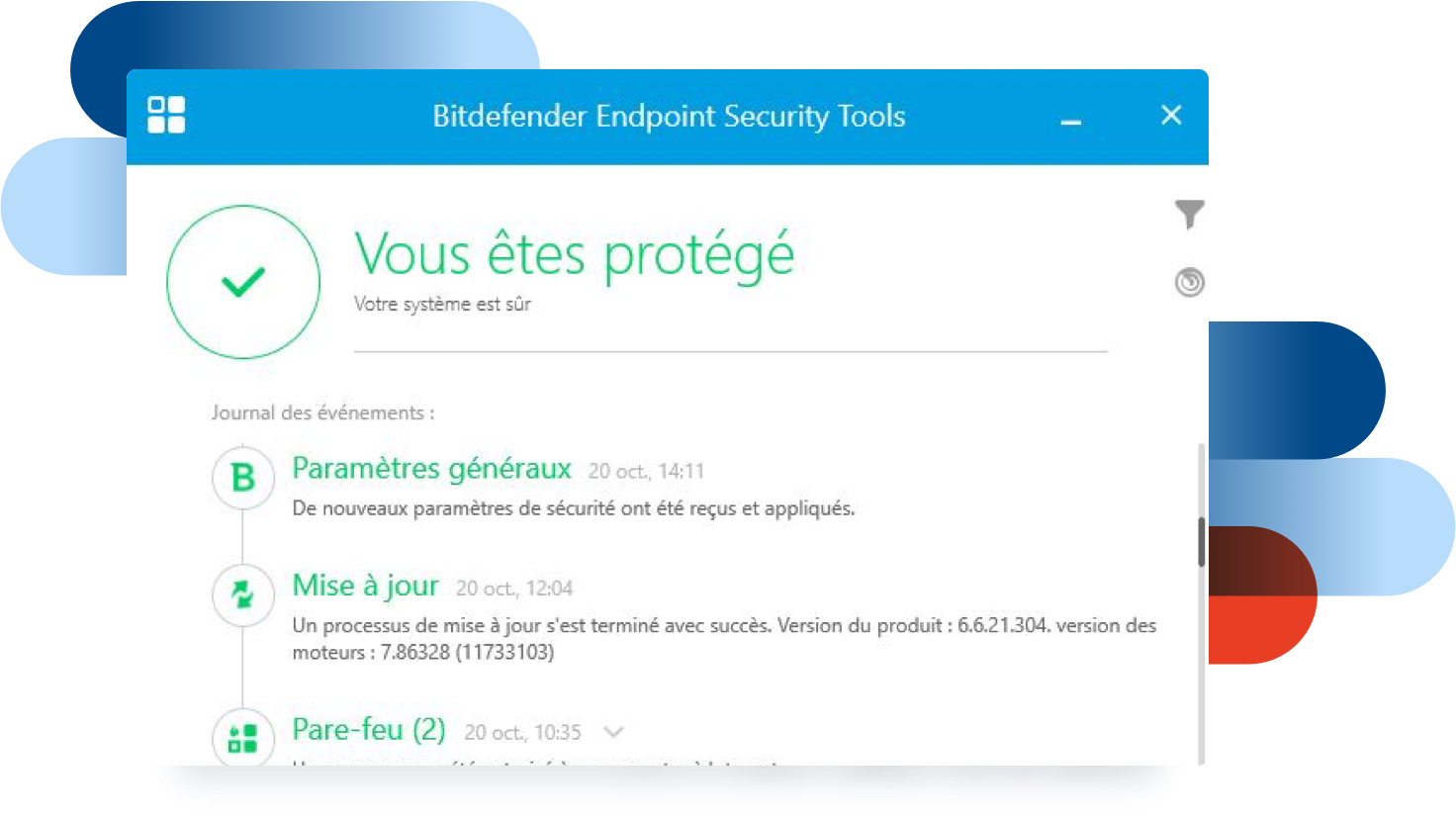

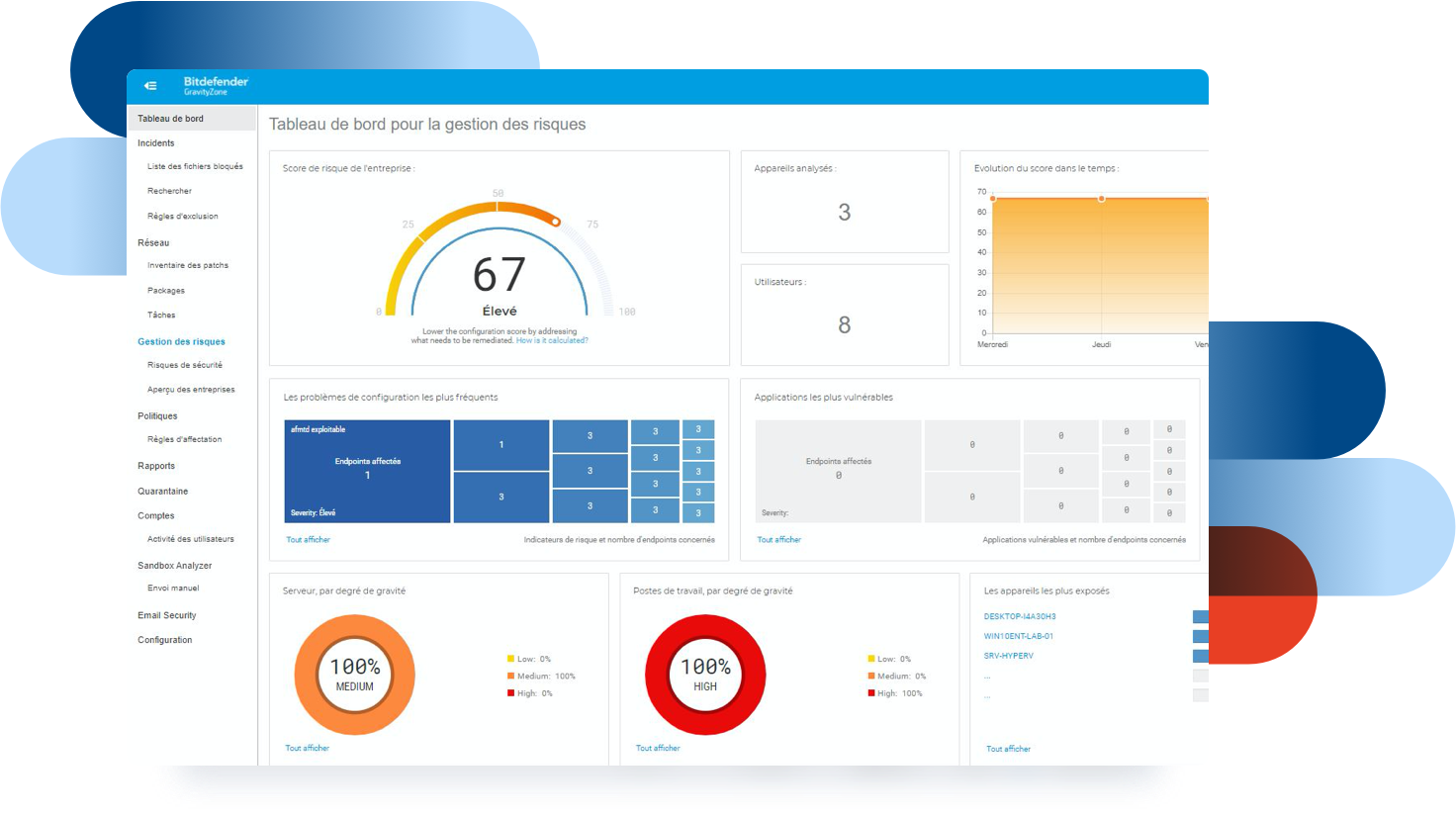

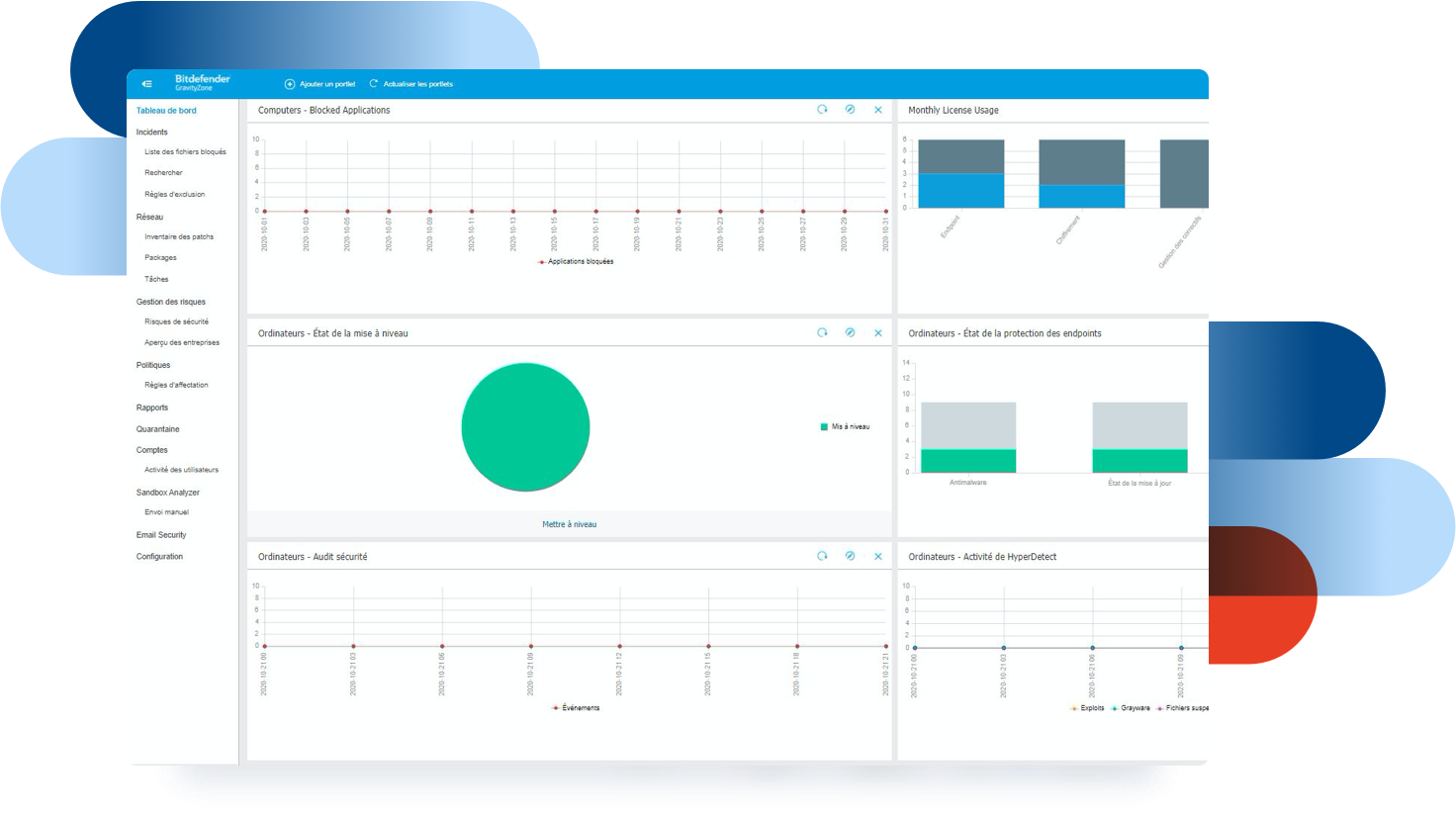

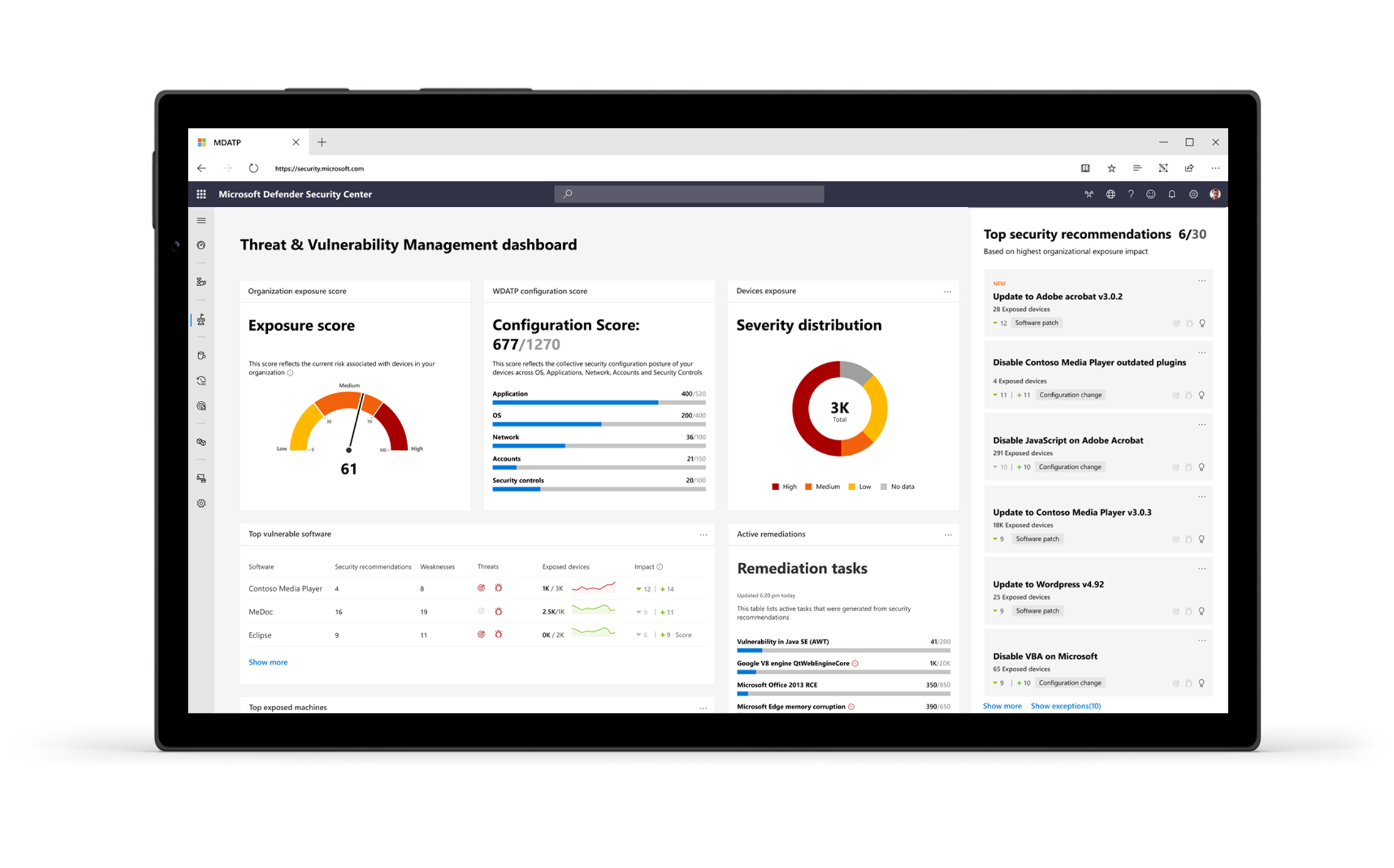

Bloquez les cybermenaces, les chevaux de Troie (cryptolockers) et les logiciels de rançon (ransomwares) facilement avec la sécurité multicouche de Bitdefender. Bénéficiez des technologies les plus innovantes qui préviennent, détectent et corrigent les plus récentes cybermenaces avant qu’elles ne vous causent problème. Avec l’intelligence artificielle avancée de Bitdefender, vous ajoutez une couche de sécurité additionnelle à vos systèmes informatiques.